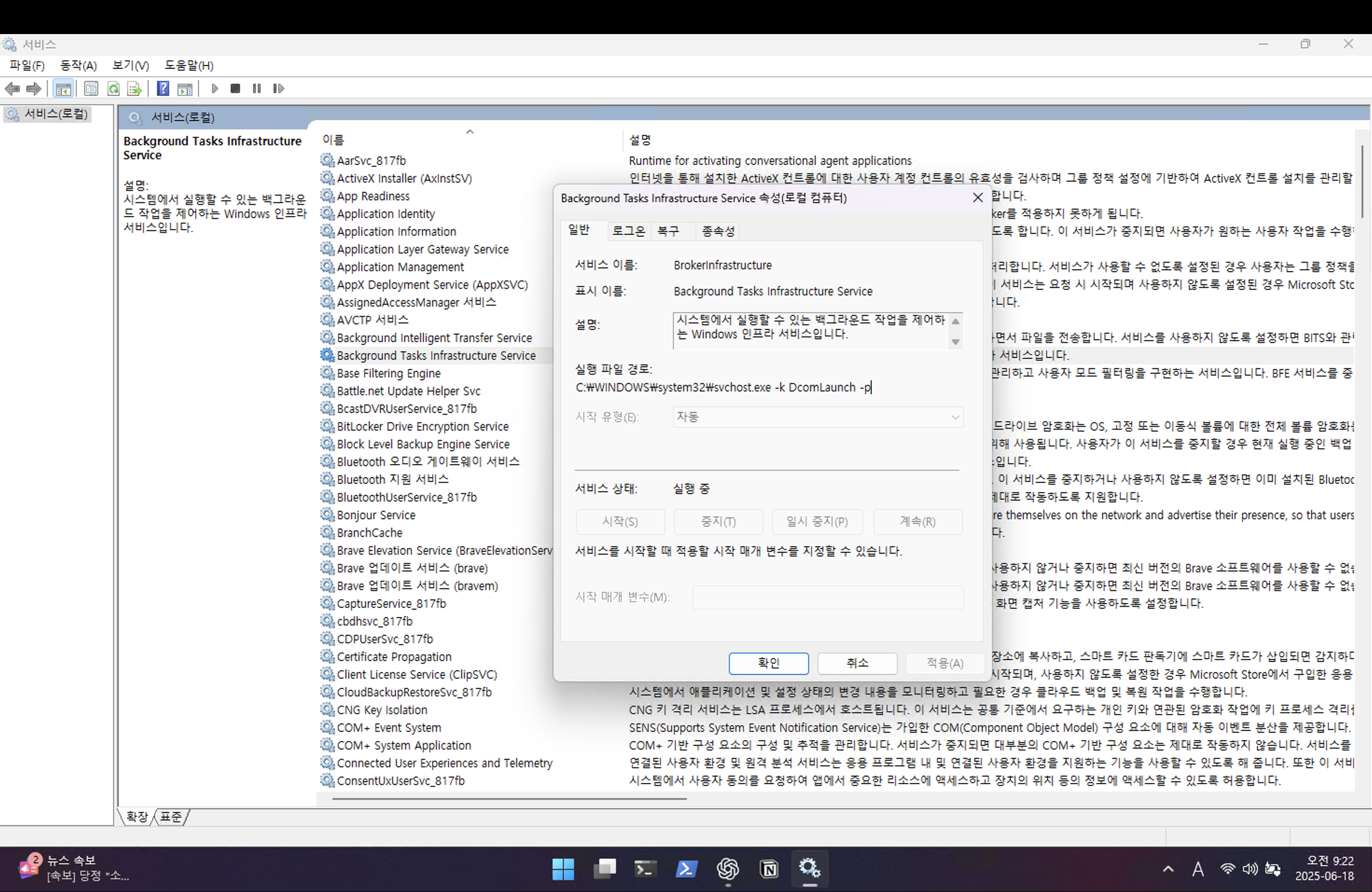

윈도우 운영체제는 여러가지 관리 도구들이 있는데 이게 여기저기 산재해있기도 하고.. 제대로된 메뉴얼이 제공되는것도 아니라서 매번 헷갈린다. 그래서 한 번 정리해보고싶었다. 1. Microsoft Management Console(MMC)윈도우에는 MMC라 불리는 기능이 있다. MMC.exe를 실행하면 된다. 다음 사진을 보자여러가지 관리 도구들을 편리하게 사용할 수 있는 일종의 프레임워크다. 저런 관리도구들은 별개로 사용할수도 있고, MMC에 로드해서 한번에 관리할수도 있다.잘 보면 우리가 흔히 많이 자주 사용하는 *.msc 파일들인 것을 볼 수 있다. 2. *.MSChttps://answers.microsoft.com/ko-kr/windows/forum/all/msc-%EC%9D%98-%EC%95%BD..